-

chevron_right

chevron_right

Understanding DNS—anatomy of a BIND zone file

Jim Salter · news.movim.eu / ArsTechnica · Monday, 24 August, 2020 - 10:30 · 1 minute

Enlarge / What does this stream of binary digits have to do with DNS? Nothing, really—but good luck finding a pretty pic somewhere that does! (credit: Santo Heston )

If you want to be a sysadmin or network administrator of any kind, there's a fundamental technology you really need to understand—DNS, the Domain Name Service. There was a time when a sysadmin with no aspirations to managing Internet-accessible services might have gotten by without understanding DNS, but that time is long, long gone.

You can't learn everything there is to know about DNS in a single article. But that's not what we're looking to do today; instead, we want to give you a clear, concise guide to the structure and meaning of the most important part of the Domain Name System: a zone file, as seen in BIND, the Berkeley Internet Name Daemon.

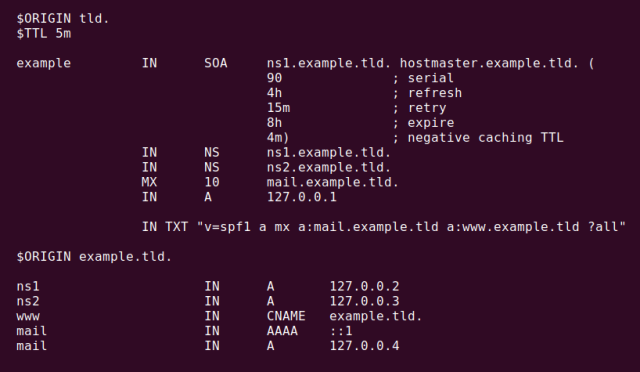

Sample zone file

This sample zone file doesn't have every possible record type in it—but it's a good start. (credit: Jim Salter)

Origin and TTL

Above, we have a small but complete example of a typical zone file—in fact, it's an anonymized version of a production zone file on a domain I manage. Let's go through it line by line.